私たちは日頃からインターネットを通じて、Webアプリケーションやサービスを利用し、その恩恵を受けています。

その一方でWebサイトの改ざんや情報漏えいといった事件・事故が後を絶たないという実情もあり、Webサイトの運営者はセキュリティに対する正しい知識を身に付ける必要があります。

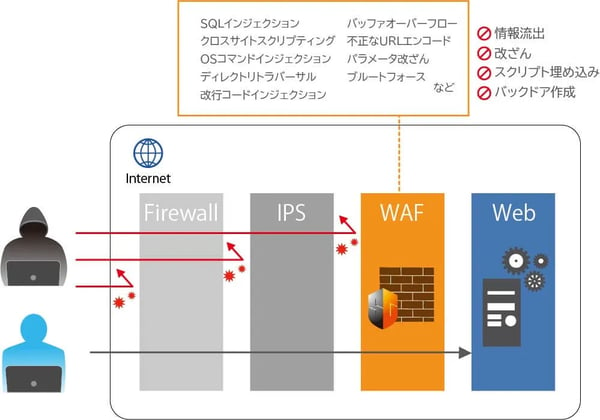

本稿では、ディレクトリトラバーサルの基礎を解説し、セキュリティ対策として有効な「WAF(Web Application Firewall)」をご紹介します。Webサイトを保護し、ユーザーに被害を与えず、会社の信頼を守るためにもディレクトリトラバーサルについての仕組みや対策を理解しましょう。

ディレクトリトラバーサルとはどのような攻撃か?

ディレクトリトラバーサルは、ディレクトリパスをさかのぼって公開を意図していないファイルに不正にアクセスする攻撃です。パストラバーサルと呼ばれることもあります。

パラメータにファイル名を指定するWebアプリケーションにおいて、ファイル名を指定する実装に不備があった場合、相対パス表記を用いて任意のファイルにアクセスされてします。

その結果として、本来公開を意図していないファイルへの参照・実行の恐れがあります。

トラバーサルは日本語で横断や横切りを意味します。ファイル名のパラメータに「../../../../etc/passwd」のような入力を与え、ディレクトリをさかのぼってファイルにアクセスします。絶対パスが利用されるケースもあります。

ディレクトリトラバーサル攻撃は、有名なCMSであるWordPressの設定ファイルを不正に読み取る攻撃でも多く見られます。

WordPressなどのCMSでは、機能拡張を行うためのプラグインなどが豊富であり、CMSの大きな魅力となっていますが、この拡張機能にはディレクトリトラバーサルの脆弱性が多く、攻撃に悪用されています。

2023年に公表されたWordPressに関するディレクトリトラバーサルの脆弱性

|

ID |

タイトル |

公表日 |

|

JVNDB-2023-004700 |

drag and drop multiple file uploader pro - contact form 7 project の WordPress 用 drag and drop multiple file uploader pro - contact form 7 における相対パストラバーサルの脆弱性 |

2023/03/01 |

|

JVNDB-2023-003662 |

Customer Reviews for WooCommerce WordPress プラグインにおけるパストラバーサルの脆弱性 |

2023/01/23 |

|

JVNDB-2023-003307 |

Extensive VC Addons for WPBakery page builder WordPress プラグインにおけるパストラバーサルの脆弱性 |

2023/01/25 |

|

JVNDB-2023-001951 |

WordPress Core におけるディレクトリトラバーサルの脆弱性 |

2023/05/16 |

|

JVNDB-2023-000094 (JVN#97197972) |

WordPress 用プラグイン Welcart e-Commerce における複数の脆弱性 |

2023/09/22 |

|

JVNDB-2023-000067 (JVN#97127032) |

WordPress 用プラグイン Snow Monkey Forms におけるディレクトリトラバーサルの脆弱性 |

2023/06/27 |

|

JVNDB-2023-000050 (JVN#01093915) |

WordPress 用プラグイン MW WP Form および Snow Monkey Forms における複数の脆弱性 |

2023/05/15 |

|

JVNDB-2023-000007 (JVN#31073333) |

WordPress 用プラグイン Welcart e-Commerce におけるディレクトリトラバーサルの脆弱性 |

2023/01/1 |

出典:JVN脆弱性対策情報データベース(2023年11月1日時点)

以下にWordPressインストールディレクトリのファイル・ディレクトリ構成を示します。

|

.htaccess |

そして、これが不正にwp-config.phpの読み取りを試みる攻撃リクエストの例です。

|

/wp-content/themes/テーマ名/download.php?file=../../../wp-config.php |

/wp-content/themes、/wp-content/pluginsにインストールされるテーマやプラグインのディレクトリトラバーサルの脆弱性を悪用し、設定ファイル(wp-config.php)を不正に読み取ろうとしていることが分かります。

wp-config.phpには、データベースのホスト名やユーザー名、パスワードなどの重要な情報が記録されているため、不正に参照されたり外部に漏れるようなことがあってはいけません。

外部からの入力によりアクセスするファイル名を指定するアプリケーションについて、ディレクトリトラバーサルの対策が重要であることが分かりました。では、ディレクトリトラバーサルの攻撃を受けた場合、どのような被害が生じるか、また、どのようにして対策を行えばよいか見ていきましょう。

ディレクトリトラバーサルによる被害

これまで、ディレクトリトラバーサルの脆弱性は、著名なアンチウイルス製品やWordPress等のCMS、ゲームソフトなど、様々なソフトウェアで発見されてきました。

ディレクトリトラバーサルの脆弱性を含むソフトウェアを利用している場合、この脆弱性を悪用した攻撃を受けるリスクが考えられ、実際に不正アクセスの被害を受けることになった企業もあります。

被害事例① 企業データや個人情報の漏えい

ディレクトリトラバーサルの脆弱性を悪用した攻撃は、サーバーに格納された個人情報や機密情報を、攻撃者含む第三者に不正に閲覧される可能性があり、また、情報漏えいにつながる恐れがあります。

2020年1月、日本の大手電機メーカーM社は、第三者による不正アクセスにより個人情報や機密情報が漏えいした可能性があったことを公開しました。同社がウイルス対策として導入していたソフトウェアに存在した、ディレクトリトラバーサルの脆弱性を悪用された攻撃とみられ、大きな話題となりました。

被害事例② アカウントのなりすましや乗っ取り

ディレクトリトラバーサルの脆弱性を抱えたソフトウェアを使い続けることは、情報漏えいが引き起こされるリスクがあります。

サービスやシステムのユーザー情報を含むファイルを不正に閲覧された場合、IDやパスワード、メールアドレスを悪用したアカウントのなりすましが行われる可能性があります。それだけでなく、漏えいしたアカウント情報を利用し、リスト型攻撃などの別の攻撃手法につながる恐れもあります。

実際に多くの利用者がいるSNSなどでは、アカウントの乗っ取りによる被害が多発しており、ディレクトリトラバーサルの攻撃により漏えいした情報が不正利用されている可能性も否定できません。

被害事例③ サイトの改ざん

サイトがディレクトリトラバーサルの攻撃を受けた場合、コンテンツファイルの改ざんやファイルの削除といった被害を受ける可能性があります。

コーポレートサイトのコンテンツが改ざんされ、企業が意図しない情報を発信することになれば、企業イメージによくない影響を与えることとなるでしょう。また、サイトのデータが削除された場合、サービスが提供できなくなるといった被害も考えられます。

2020年6月には、多くの利用者が存在するECサイト構築パッケージ「EC-CUBE」にディレクトリトラバーサルの脆弱性が存在することが明らかになりました。ディレクトリトラバーサルの脆弱性により、任意のパスのファイルやディレクトリを削除される可能性があるというものでした。

このように、様々なソフトウェアに存在する脆弱性について、未対策のまま、使い続けることは、前述した被害につながる恐れがあります。

ディレクトリトラバーサルの対策

ディレクトリトラバーサルは、パラメータにファイルを指定する場合の実装の不備によって起こります。ファイル名にディレクトリが含まれたり、「../../」のような相対パス表記による参照を防ぐようにする必要があります。

IPAの安全なウェブサイトの作り方では、根本的対策として

- 外部からのパラメータでウェブサーバ内のファイル名を直接指定する実装を避ける。

- ファイルを開く際は、固定のディレクトリを指定し、かつファイル名にディレクトリ名が含まれないようにする。

の2つが紹介されています。パスからディレクトリを取り除いてファイル名だけを取り出すbasename()関数を利用するなどの対策を行いましょう。それだけでなく、そもそも外部からの入力値でファイル名を指定する必要が本当にあるのか?慎重な設計も必要です。

そのほか、外部からの入力を検査し、意図しないファイル参照を禁止することも一つの手段となります。

WAFによる対策

WAFは、Webアプリケーションの脆弱性を悪用する攻撃からWebサイトを保護するためのセキュリティ製品です。前述の根本的な対策が理想ですが、繰り返されるWebアプリケーションの改良の中で対策漏れが生じてしまうこともあるかもしれません。Webアプリケーションの安全性を維持するには高いセキュリティ意識と知識、技術が必要となります。

また、自社で開発したプログラムではなく、利用しているフレームワークやCMSのプラグインなどに脆弱性が見つかった場合は、自ら対処することは非常に困難であり、開発元からのバージョンアップ版やパッチの提供を待ち、速やかに適用する必要があります。

このようなときにWAFが導入されていると、攻撃を受けた際の影響を低減することができ、セーフティネットとして大きな役割を果たします。

WAFは、Webサーバーにインストールしたり、ゲートウェイ型としてネットワークに設置することでHTTP/HTTPSのリクエストを検査し、Webアプリケーションの脆弱性を悪用する攻撃からWebサイトを保護します。

以下のページでSQLインジェクション、ディレクトリトラバーサル、OSコマンドインジェクションによる攻撃とWAFによる防御の解説をしていますので、ぜひ参考にしてください。

いかがでしょうか?WAFを導入することで、ディレクトリトラバーサル攻撃を効率的に検出・防御することができます。Webサイトのセキュリティ強化を検討されている場合は、ぜひWAFを活用してください。

ディレクトリトラバーサルについてよくある質問

質問① ディレクトリトラバーサルとは、どのような攻撃ですか?

トラバーサルとは、日本語で横断や横切りを意味する言葉ですが、ディレクトリトラバーサルは、その名のとおりディレクトリを横断し、本来公開を意図していないディレクトリやファイルへアクセスする攻撃手法となります。

質問② ディレクトリトラバーサルとパストラバーサルは違う攻撃ですか?

パストラバーサルは、ディレクトリトラバーサルの別名として知られ、どちらも同じ攻撃手法を示す名称となります。

質問③ 自社開発のアプリケーションについて、運用中のサイトでディレクトリトラバーサルの脆弱性が発見されました。アプリケーションの改修に時間がかかるため、他の対策を検討したいのですが、どのような対策がありますか?

脆弱性の影響を受けないように、対象アプリケーションを改修することが、根本的な対策として望ましいですが、アプリケーションの改修が難しい場合、セーフティネットとしてWAF(Web Application Firewall)の導入が効果的です。

参考文献:安全なウェブサイトの作り方(IPA)

- カテゴリ:

- WAF

この記事に関する製品のご紹介

ホスト型WAF「SiteGuard Server Edition」

SiteGuard Server Editionは、ウェブサーバーのモジュールとして動作するホスト型WAF製品です。Webサーバー自体にインストールするため、専用ハードウェアが必要ありません。ネットワーク構成を変更せず、できるだけシンプルに導入したいお客様に最適な製品です。

詳細はこちら